Ваши запросы DNS и IP:

DNS означает «Система доменных имен» и представляет собой службу, используемую вашим браузером (и другими приложениями) для поиска IP-адресов службы. Это огромный «список контактов» (телефонная книга для пожилых людей), который работает так же, как спрашивая у него имя, и он возвращает номер для звонка. За исключением того, что вместо этого он возвращает IP.

Каждый раз, когда ваш браузер хочет получить доступ к определенной службе, такой как Google, через

www.google.com. Ваш браузер (Chrome или Firefox) будет запрашивать службу DNS, чтобы найти IP-адреса веб-серверов Google.

подпадать под действие правил хранения данных или просто вести журналы по другим причинам (например, сбор данных в рекламных целях). Таким образом, этот интернет-провайдер сможет рассказать обо всем, что вы делали в Интернете, просто просматривая эти журналы, которые, в свою очередь, могут быть предоставлены злоумышленнику. Удобно, что это также самый простой способ для многих злоумышленников применить цензуру или родительский контроль с помощью блокировки DNS . Предоставленные DNS-серверы дадут вам другой адрес (отличный от реального) для некоторых веб-сайтов (например, перенаправление thepiratebay.org на какой-либо правительственный веб-сайт). Такая блокировка широко применяется во всем мире для определенных сайтов .

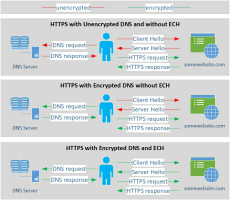

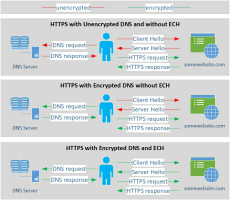

Использование частной службы DNS или вашей собственной службы DNS могло бы смягчить эти проблемы, но другая проблема заключается в том, что большинство этих запросов DNS по умолчанию по-прежнему отправляются в виде открытого текста (незашифрованного) по сети. Даже если вы просматриваете PornHub в окне инкогнито, используя HTTPS и частную службу DNS, шансы чрезвычайно высоки, что ваш браузер отправит незашифрованный DNS-запрос в виде открытого текста на некоторые DNS-серверы, спрашивая в основном: «Итак, какой IP-адрес у

www.pornhub? .ком?».

Поскольку он не зашифрован, ваш интернет-провайдер и/или любой другой злоумышленник все равно может перехватить (используя атаку «человек посередине» ), ваш запрос узнает и, возможно, зарегистрирует то, что искал ваш IP. Тот же интернет-провайдер также может подделывать ответы DNS, даже если вы используете частный DNS. Делает использование частного DNS-сервиса бесполезным.

В качестве бонуса многие устройства и приложения будут использовать жестко заданные DNS-серверы, минуя любые системные настройки, которые вы можете установить. Так обстоит дело, например, с большинством (70%) Smart TV и значительной частью (46%) игровых консолей . Для этих устройств вам придется заставить их прекратить использование их жестко заданной службы DNS, что может привести к тому, что они перестанут работать должным образом.

Решением этой проблемы является использование зашифрованного DNS с использованием DoH (DNS через HTTPS ), DoT (DNS через TLS ) с частным DNS-сервером (это может быть размещено локально с помощью такого решения, как pi-hole , удаленно размещено с помощью решение, такое как nextdns.io, или использование решений, предоставляемых вашим провайдером VPN или сетью Tor). Это должно предотвратить отслеживание ваших запросов вашим интернет-провайдером или каким-либо посредником… за исключением того, что это может быть не так.

Небольшой промежуточный отказ от ответственности:

это руководство не обязательно поддерживает или рекомендует услуги Cloudflare, даже если они упоминаются в этом разделе несколько раз для технического понимания.

К сожалению, протокол TLS, используемый в большинстве HTTPS-соединений в большинстве браузеров (среди них Chrome/Brave), снова приведет к утечке доменного имени через рукопожатия SNI (это можно проверить здесь, в Cloudflare:

https://www.cloudflare.com/ssl ). /encrypted-sni/ [Archive.org] ).

На момент написания этого руководства только браузеры на основе Firefox поддерживают ECH (зашифрованный клиент Hello , ранее известный как eSNI ) на некоторых веб-сайтах, которые будут шифровать все от начала до конца (в дополнение к использованию защищенного частного DNS через TLS/HTTPS). и позволит вам скрыть ваши DNS-запросы от третьих лиц . И эта опция также не включена по умолчанию, поэтому вам придется включить ее самостоятельно.

В дополнение к ограниченной поддержке браузера, только веб-сервисы и CDN позади CDN Cloudflare поддерживают ECH/eSNI на данном этапе . Это означает, что ECH и eSNI не поддерживаются (на момент написания этого руководства) большинством основных платформ, таких как:

- Amazon (включая AWS, Twitch…)

- Microsoft (включая Azure, OneDrive, Outlook, Office 365…)

- Google (включая Gmail, Google Cloud…)

- Apple (включая iCloud, iMessage…)

- Реддит

- YouTube

- Фейсбук

- Инстаграм

- Твиттер

- Гитхаб

Некоторые страны, такие как Россия и Китай , могут (не проверено, несмотря на статьи) блокировать рукопожатия ECH/eSNI на сетевом уровне, чтобы разрешить отслеживание и предотвратить обход цензуры. Это означает, что вы не сможете установить HTTPS-соединение со службой, если не позволите им увидеть, что это было.

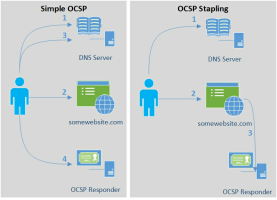

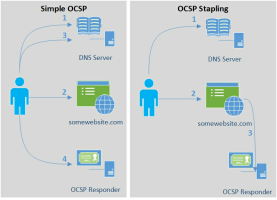

На этом проблемы не заканчиваются. Часть проверки HTTPS TLS называется OCSP , и этот протокол, используемый браузерами на основе Firefox, приведет к утечке метаданных в виде серийного номера сертификата веб-сайта, который вы посещаете. Затем злоумышленник может легко определить, какой веб-сайт вы посещаете, сопоставив номер сертификата . Эту проблему можно решить с помощью сшивания OCSP . К сожалению, это включено, но не применяется по умолчанию в Firefox/Tor Browser. Но веб-сайт, который вы посещаете, также должен его поддерживать, а не все. С другой стороны, браузеры на основе Chromium используют другую систему, называемую CRLSets , которая, возможно, лучше.

Вот список того, как различные браузеры ведут себя с OCSP:

https://www.ssl.com/blogs/how-do-browsers-handle-revoked-ssl-tls-certificates/ [Archive.org]

Вот иллюстрация проблемы, с которой вы можете столкнуться в браузерах на базе Firefox.

Наконец, даже если вы используете собственный зашифрованный DNS-сервер (DoH или DoT) с поддержкой ECH/eSNI и сшиванием OCSP, этого может быть недостаточно, поскольку исследования анализа трафика показали, что по-прежнему можно надежно идентифицировать и блокировать нежелательные запросы. Только DNS через Tor смог продемонстрировать эффективную конфиденциальность DNS в недавних исследованиях, но даже его все еще можно обойти другими средствами.

Можно также решить использовать Tor Hidden DNS Service или ODoH (Oblivious DNS over HTTPS ) для дальнейшего повышения конфиденциальности/анонимности, но ,

к сожалению , насколько нам известно, на момент написания этой статьи эти методы предоставляются только Cloudflare (

https:/ /blog.cloudflare.com/welcome-hidden-resolver/ [Archive.org] ,

https://blog.cloudflare.com/oblivious-dns/ [Archive.org] ). Это работоспособные и достаточно безопасные технические варианты, но есть и моральный выбор, хотите ли вы использовать Cloudflare или нет (несмотря на риск, исходящий от некоторых исследователей ).

Обратите внимание, что Oblivious DNS адресован злоумышленнику, который подслушивает одно из перечисленных здесь подключений, но не все. Он не касается глобального пассивного противника (GPA), который может прослушивать многие или все эти соединения :

- трафик между клиентским распознавателем и рекурсивным распознавателем

- рекурсивный преобразователь и преобразователь ODNS

- преобразователь ODNS и авторитетный сервер.

Наконец, есть также эта новая возможность под названием DoHoT, которая означает DNS через HTTPS через Tor, которая также может еще больше повысить вашу конфиденциальность/анонимность и которую вы могли бы рассмотреть, если вы более опытны в Linux. См.

https://github.com/alecmuffett/dohot [Archive.org] . Это руководство не поможет вам с этим на данном этапе, но оно может появиться в ближайшее время.

Вот иллюстрация, показывающая текущее состояние конфиденциальности DNS и HTTPS на основе наших текущих знаний.

Что касается вашего обычного повседневного использования (неконфиденциального), помните, что только браузеры на базе Firefox пока поддерживают ECH (ранее eSNI) и что на данном этапе это полезно только для веб-сайтов, размещенных за CDN Cloudflare. Если вы предпочитаете версию на основе Chrome (что понятно для некоторых из-за некоторых лучше интегрированных функций, таких как перевод «на лету»), то мы рекомендуем вместо этого использовать Brave, который поддерживает все расширения Chrome и предлагает гораздо лучшую конфиденциальность, чем Хром.

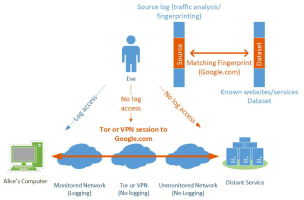

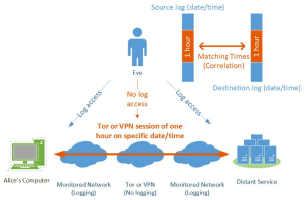

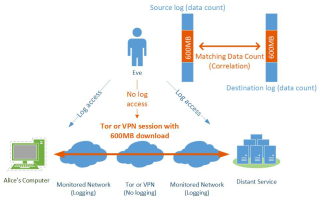

Но история не останавливается на достигнутом. Теперь, потому что после всего этого, даже если вы зашифруете свой DNS и используете все возможные средства защиты. Простые IP-запросы к любому серверу, вероятно, позволят злоумышленнику определить, какой сайт вы посещаете. И это просто потому, что к большинству веб-сайтов привязаны уникальные IP-адреса, как описано здесь:

https://blog.apnic.net/2019/08/23/what-can-you-learn-from-an-ip-address . / [Архив.org]. Это означает, что злоумышленник может создать набор данных известных веб-сайтов, например, включая их IP-адреса, а затем сопоставить этот набор данных с IP-адресом, который вы запрашиваете. В большинстве случаев это приведет к правильному угадыванию веб-сайта, который вы посещаете. Это означает, что, несмотря на сшивание OCSP, несмотря на ECH/eSNI, несмотря на использование зашифрованного DNS… Злоумышленник все равно может угадать веб-сайт, который вы посещаете.

Поэтому, чтобы смягчить все эти проблемы (насколько это возможно и как можно лучше), в этом руководстве позже будут рекомендованы два решения: использование Tor и виртуализированно многоуровневое решение VPN через Tor ( DNS через VPN через Tor или DNS через TOR). Также будут объяснены другие варианты (Tor через VPN, только VPN, без Tor/VPN), но они менее рекомендуются.